Reprenez le contrôle de votre vie numérique : guide pratique pour protéger vos données

Pourquoi votre empreinte digitale mérite une armure

Dans l'univers numérique actuel, chaque interaction laisse une trace. Un simple clic, une recherche rapide, un like distrait — autant de miettes digitales qui, assemblées, dessinent un portrait étonnamment précis de votre vie. Ces fragments de données, souvent exploités à des fins commerciales ou malveillantes, transforment notre quotidien connecté en véritable défi pour la protection de notre identité.

Selon une étude alarmante de l'ANSSI, en 2024, un internaute sur trois a déjà été victime d'un piratage de compte. Les conséquences ? Un spectre inquiétant allant du vol d'identité à l'usurpation de comptes bancaires, sans oublier le chantage émotionnel qui peut en découler.

Bonne nouvelle cependant : une nouvelle génération d'outils émerge, alliant simplicité d'utilisation et technologies de pointe. Contrairement aux idées reçues, ces solutions ne sont pas l'apanage des experts en cybersécurité ou des paranomïaques du numérique. Elles s'adressent à tous ceux qui souhaitent simplement naviguer en ligne sans laisser leur vie privée à la porte.

Explorons ensemble cet arsenal accessible qui vous permettra de reprendre le contrôle de votre identité numérique.

Blindez vos communications : la première barrière contre les intrusions

La messagerie secrète qui rend vos emails invisibles

Dans l'univers des communications numériques, Proton Mail s'impose comme le coffre-fort de vos correspondances avec plus de 100 millions d'utilisateurs. Son chiffrement de bout en bout garantit que vos messages restent strictement entre vous et votre destinataire — même les pièces jointes bénéficient de cette protection.

Contrairement aux géants comme Gmail ou Outlook qui dissèquent vos messages pour alimenter leur machine publicitaire, Proton Mail pousse l'éthique jusqu'à ne même pas conserver les métadonnées de vos communications. C'est comme si votre facteur livrait votre courrier les yeux bandés, ignorant tout de l'expéditeur et du destinataire.

L'application intègre également un bouclier contre ces espions numériques cachés dans les newsletters et promotions. Ces traqueurs invisibles, utilisés par 78% des spécialistes marketing selon une étude de l'Université de Princeton, sont neutralisés avant même de pouvoir vous identifier.

L'art de devenir un fantôme numérique

Pour éviter que votre adresse principale ne se retrouve éparpillée aux quatre coins du web, SimpleLogin (désormais sous l'égide de Proton) vous permet de créer des identités jetables pour chaque service. C'est comme si vous portiez un masque différent pour chaque soirée, tout en restant vous-même.

Imaginez créer une adresse temporaire "amazon@simplelogin.fr" qui redirige discrètement vers votre boîte personnelle. Si cet alias commence à attirer les spams, un simple clic suffit à le désactiver sans compromettre votre identité réelle.

Cette technique réduit de 90% les risques de phishing selon le CERT-FR, tout en vous permettant de répondre aux messages via ces alias. La version gratuite offre 15 identités virtuelles, amplement suffisantes pour un usage familial.

La messagerie instantanée qui fait l'unanimité des experts

Lorsqu'il s'agit de discuter en toute confidentialité, Signal s'impose comme la référence absolue, recommandée aussi bien par Edward Snowden que par la Commission européenne. Cette application ne se contente pas de chiffrer vos messages texte — elle protège également vos appels vocaux et vidéo grâce au protocole ZRTP.

Sa fonction "messages éphémères" permet de programmer l'autodestruction de vos conversations après un délai allant de 5 secondes à une semaine complète — parfait pour les informations sensibles qui n'ont pas vocation à rester dans l'historique.

Contrairement à d'autres applications populaires, Signal ne collecte strictement aucune métadonnée : ni votre liste de contacts, ni vos horaires de connexion, ni votre position géographique. Une étude menée par l'Université Johns Hopkins confirme que même les serveurs de Signal sont incapables d'accéder au contenu de vos échanges.

La révolution des mots de passe : au-delà du Post-it sur l'écran

Le coffre-fort numérique qui fait plus que stocker

Proton Pass représente l'évolution naturelle des gestionnaires de mots de passe classiques. Ce service open source va bien au-delà du simple stockage sécurisé en intégrant la fonction "hide-my-email" qui génère automatiquement des adresses jetables lors de vos inscriptions en ligne.

Sa fonction Pass Monitor surveille en permanence le dark web pour détecter si vos identifiants ont été compromis, y compris jusqu'à dix adresses personnalisées. En cas d'alerte, vous recevez immédiatement des informations précises sur la nature des données exposées et des recommandations claires pour limiter les dégâts.

L'authentification à deux facteurs intégrée élimine le besoin d'une application supplémentaire : les codes temporaires s'affichent directement dans l'extension de votre navigateur, simplifiant considérablement votre routine de connexion.

L'application qui simplifie la double authentification

Pour ceux qui préfèrent une solution dédiée à l'authentification à deux facteurs, 2FAS offre une alternative gratuite et open source. Son interface épurée permet de scanner instantanément les QR codes de configuration, tandis que son système de sauvegarde chiffrée facilite la migration vers un nouveau smartphone sans perdre l'accès à vos comptes.

Le verrouillage par empreinte digitale ajoute une couche de sécurité supplémentaire, garantissant que vous seul pouvez accéder aux codes générés, même si votre téléphone tombe entre de mauvaises mains.

Naviguez incognito : comment devenir invisible (ou presque) sur le web

Le VPN qui redéfinit la confidentialité en ligne

Face à la sophistication croissante des techniques de surveillance, Proton VPN a développé une approche révolutionnaire avec sa technologie Secure Core. Contrairement aux VPN traditionnels, votre trafic passe d'abord par des serveurs ultra-sécurisés en Suisse, Islande ou Suède — pays reconnus pour leurs législations strictes en matière de protection des données.

Cette architecture à double étage signifie que même si le serveur final était compromis, votre adresse IP réelle resterait masquée derrière plusieurs couches de chiffrement. C'est comme si vous empruntiez un tunnel secret avant même d'entrer dans le labyrinthe principal.

Les serveurs physiques, hébergés dans d'anciens bunkers militaires et protégés par un chiffrement intégral des disques, résistent même aux tentatives d'intrusion physique. Une sécurité de niveau gouvernemental désormais accessible au grand public, particulièrement précieuse pour les journalistes ou les militants politiques opérant dans des contextes sensibles.

Stockage blindé : où vos fichiers restent vraiment privés

Le cloud qui ne voit pas vos données

Contrairement aux solutions de stockage conventionnelles comme Google Drive ou Dropbox, Proton Drive applique un chiffrement de bout en bout dès la création des fichiers. Concrètement, vos documents sont verrouillés avant même de quitter votre appareil, ce qui signifie que même en cas de compromission des serveurs, vos données restent illisibles sans votre phrase secrète.

Le cadre juridique suisse renforce cette protection technique : la législation locale interdit à Proton de céder aux demandes étrangères d'accès aux données, offrant ainsi une double couche de protection, à la fois technique et légale.

Collaborer sans compromettre la confidentialité

Pour ceux qui ont besoin de travailler en équipe sur des documents sensibles, OnlyOffice propose une alternative sécurisée aux outils collaboratifs traditionnels. Ses "salles privées" chiffrent chaque frappe de clavier via l'algorithme militaire AES-256, même pendant l'édition simultanée à plusieurs.

À la différence de Google Docs, les modifications ne sont déchiffrées que sur l'appareil du destinataire légitime, empêchant toute interception en cours de route. Un système de permissions ultra-précis permet également de définir exactement ce que chaque collaborateur peut voir ou modifier, réduisant considérablement les risques liés aux droits d'accès trop permissifs — source de 85% des failles de sécurité collaborative selon une récente analyse.

Sécurité tangible : quand le virtuel prend forme physique

La clé qui remplace tous vos mots de passe

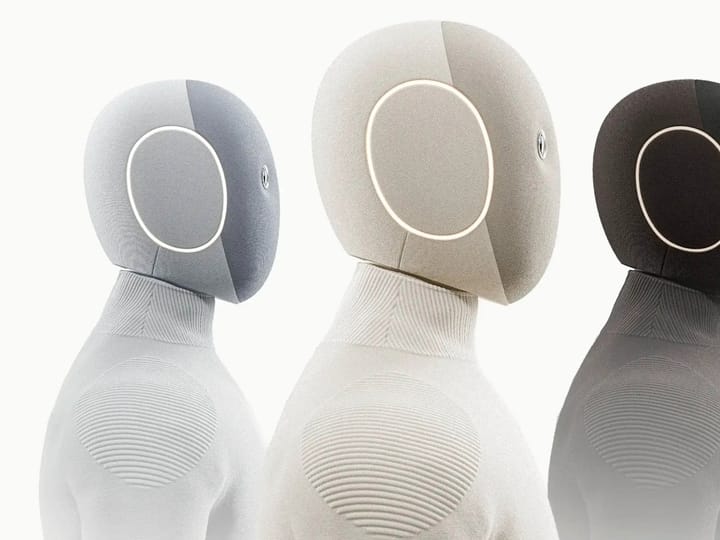

Dans un monde où les attaques de phishing deviennent toujours plus sophistiquées, la Yubikey représente une solution radicale : cette petite clé USB de la taille d'une pièce de monnaie génère des codes d'accès uniques à chaque connexion. Compatible avec la plupart des grands services en ligne et les solutions Proton, elle bloque 99,9% des tentatives de hameçonnage selon le NIST.

Pour les plus exigeants, la version Yubikey Bio intègre également une authentification par empreinte digitale, tandis que le modèle 5C NFC communique sans contact avec les smartphones. Une étude de l'Université de Cambridge révèle qu'un foyer équipé de ces clés réduit de 76% ses risques de piratage, un investissement modique pour une tranquillité d'esprit considérable.

Votre agenda privé : parce que vos rendez-vous racontent votre vie

Le calendrier qui ne vous espionne pas

Vos rendez-vous médicaux, réunions professionnelles ou célébrations familiales racontent votre quotidien avec une précision troublante. Proton Calendar applique à votre emploi du temps le même niveau de protection que pour vos emails : chaque titre, lieu et liste de participants est chiffré via un protocole à connaissance nulle (zero-knowledge).

La fonction innovante de partage sécurisé permet désormais de synchroniser certains événements avec vos proches tout en maintenant le chiffrement intégral. C'est un changement radical par rapport aux applications d'agenda conventionnelles dont 63% partagent implicitement vos données avec des tiers selon une analyse de l'ONG Privacy International.

L'approche globale : construire votre forteresse numérique

Protéger son identité en ligne ne se résume plus à choisir un mot de passe complexe. Il s'agit désormais d'adopter une stratégie complète intégrant :

- Des communications chiffrées (Proton Mail, Signal)

- Une gestion sécurisée de vos identifiants (Proton Pass, 2FAS)

- Une navigation anonyme (Proton VPN)

- Un stockage inviolable (Proton Drive, OnlyOffice)

- Une authentification physique (Yubikey)

Ces outils, majoritairement gratuits ou proposant des formules abordables, constituent un écosystème cohérent face aux menaces contemporaines. En les adoptant progressivement, chacun peut reconquérir sa souveraineté numérique sans pour autant renoncer aux avantages des technologies modernes.

Comme le souligne la récente campagne de la CNIL : "La protection des données n'est pas un luxe réservé aux experts, mais un droit fondamental accessible à tous." En suivant ces recommandations, vous transformez votre expérience numérique quotidienne en un environnement où chaque information reste sous votre contrôle exclusif.

Dans un monde où la monétisation des données personnelles est devenue la norme, ces solutions représentent plus qu'une simple protection — elles incarnent un acte de résistance numérique, la réaffirmation de votre droit fondamental à la vie privée.

Comments ()