L'automatisation, clé de voûte de NIS 2

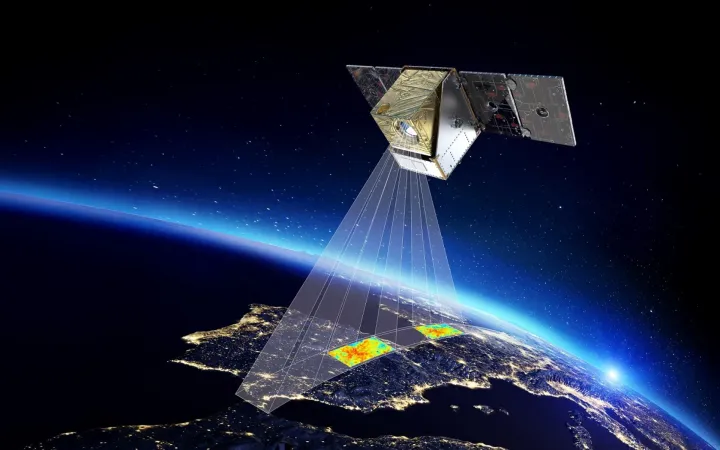

Face à NIS 2, l'automatisation cross-domaine s'impose comme une solution pour sécuriser des périmètres devenus liquides.

Face à la directive européenne NIS 2, les organisations découvrent que leurs certifications TSA britanniques ou ISO 27001 ne suffisent plus. Le défi ? Un périmètre de sécurité qui s'étend désormais jusqu'aux smartphones des collaborateurs et aux routeurs domestiques. Dans cette nouvelle donne réglementaire, l'automatisation cross-domaine émerge comme l'unique solution viable pour orchestrer une cybersécurité à la hauteur des enjeux.

Quand le périmètre devient liquide

L'époque où la sécurité informatique se résumait à protéger le cœur des infrastructures critiques appartient au passé. La directive NIS 2, entrée en vigueur en octobre 2024, révolutionne cette approche en étendant le périmètre de sécurité jusqu'aux confins les plus inattendus du réseau.

Les équipements périphériques (routeurs domestiques, objets connectés, dispositifs mobiles...) deviennent autant de points d'entrée potentiels pour les cybercriminels. Le récent piratage des réseaux Wi-Fi des gares britanniques illustre parfaitement cette réalité fluide : l'attaque a exploité des réseaux publics accessibles aux voyageurs pour cibler l'infrastructure ferroviaire de Network Rail.

Cette extension du périmètre crée un environnement dynamique où la géographie de la menace évolue constamment. Un administrateur système accédant aux serveurs depuis sa chambre d'hôtel à l'étranger redéfinit instantanément les frontières de sécurité. Cette élasticité du périmètre constitue le défi majeur de NIS 2.

Les quatre scénarios de l'apocalypse numérique

Le Groupe de Coopération NIS a identifié quatre scénarios de risque pour les opérateurs télécoms, dont l'attaque DDoS massive se révèle particulièrement révélatrice. Ces attaques exploitent des réseaux de dispositifs infectés, les fameux botnets, composés d'équipements périphériques apparemment anodins.

L'amplification DNS combinée à des botnets de routeurs domestiques peut paralyser des infrastructures entières pendant plusieurs heures. Les conséquences en cascade touchent alors les services financiers, les transactions numériques et l'activité économique globale. Cette interdépendance souligne l'importance d'une approche holistique dépassant les silos traditionnels.

Les acteurs de menace (États-nations et groupes hacktivistes...) exploitent cette complexité croissante. Avec le déploiement de la 5G et la multiplication des objets connectés, la surface d'attaque s'étend exponentiellement, rendant la surveillance manuelle obsolète.

L'automatisation comme réponse stratégique

Dans ce contexte de complexité exponentielle, l'automatisation devient indispensable. La surveillance de tous les événements susceptibles de créer des vulnérabilités nécessite la collecte et la corrélation de données provenant de systèmes disparates, une tâche impossible à réaliser manuellement.

L'automatisation cross-domaine permet de réduire les possibilités d'intervention humaine et les risques d'erreur. Elle doit cependant considérer trois éléments clés : les politiques de sécurité, la gouvernance et les audits. Les domaines réseau ne fonctionnent pas en isolation - les dispositifs périphériques s'enregistrent auprès de serveurs centraux et de bases de données utilisateurs.

Cette interconnexion exige une plateforme d'automatisation intégrant la sécurité dès la conception. Le choix d'outils inappropriés peut exposer l'entreprise à une propagation automatisée des risques, transformant la solution en problème.

Gouvernance automatisée et cycle de vie sécurisé

L'automatisation efficace pour NIS 2 dépasse la simple exécution de tâches répétitives. Elle englobe la gouvernance complète du cycle de vie des processus sécurisés. Les règles de sécurité doivent s'appliquer à chaque étape - conception, test, déploiement en production.

La gestion des droits d'accès devient cruciale : seuls les compositeurs autorisés peuvent modifier les automatisations, tandis que les utilisateurs se contentent de les exécuter. Cette approche par rôles garantit l'intégrité des processus automatisés tout en maintenant la traçabilité nécessaire à la conformité réglementaire.

L'automatisation permet également la mise à jour continue des équipements périphériques, assurant leur protection au plus haut niveau possible. En cas d'incident, les capacités de rollback automatique limitent l'impact et accélèrent la restauration des services.

Au-delà des certifications traditionnelles

NIS 2 couvre 55 catégories d'actifs différents, dépassant largement le périmètre des certifications ISO 27001 ou des exigences TSA. Cette exhaustivité impose une approche systémique où l'automatisation orchestre la sécurité à tous les niveaux - systèmes d'exploitation, firmware, protocoles, applications.

Les plateformes d'automatisation traditionnelles, conçues pour des domaines spécifique, montrent leurs limites face à cette transversalité. La conformité NIS 2 exige des solutions capables d'unifier la sécurité across tous les domaines opérationnels, depuis le cœur du réseau jusqu'aux applications cloud utilisées par les collaborateurs nomades.

L'automatisation devient la norme de sécurité

La directive NIS 2 marque l'avènement d'une nouvelle ère où l'automatisation n'est plus une option mais une nécessité stratégique. Face à des périmètres de sécurité fluides et des menaces en constante évolution, seules les organisations capables d'orchestrer automatiquement leur cybersécurité parviendront à maintenir leur conformité. L'automatisation cross-domaine s'impose comme le pilier technologique indispensable pour naviguer dans l'écosystème réglementaire européen de demain.

Comments ()