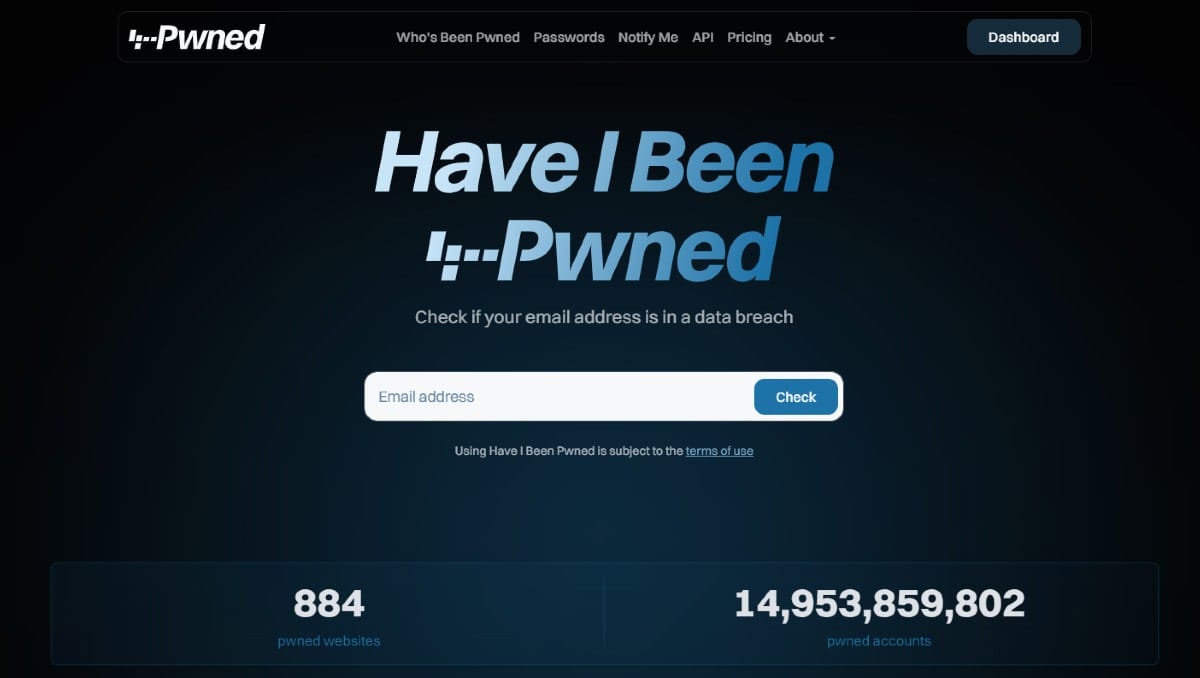

Have I Been Pwned 2.0 : renaissance d'un gardien numérique

Have I Been Pwned 2.0 : interface repensée, performances dopées de 30% et confettis pour célébrer vos données protégées.

L'outil de vérification des fuites de données le plus consulté au monde vient de subir sa transformation la plus radicale depuis sa création. Have I Been Pwned dévoile sa version 2.0, fruit de plusieurs années de refonte menée par son créateur Troy Hunt. Au menu : interface repensée, performances dopées et quelques surprises visuelles qui humanisent la cybersécurité.

Cette mise à jour arrive à point nommé. Alors que les fuites de données se multiplient et touchent des milliards de comptes chaque année, l'accès à l'information devient crucial. La nouvelle version transforme radicalement l'expérience utilisateur tout en préservant la mission originelle : informer simplement le grand public sur l'exposition de ses données personnelles.

Les racines d'un phénomène

Have I Been Pwned naît en 2013 d'une initiative personnelle de Troy Hunt, expert australien en cybersécurité. Face à la multiplication des cyberattaques et au manque criant d'outils accessibles au grand public, il développe cette plateforme pour démocratiser l'accès aux informations sur les compromissions de données.

Le service gagne rapidement en crédibilité et devient la référence mondiale. Son approche open source et sa gratuité contribuent à lever le voile sur un domaine longtemps réservé aux professionnels de la sécurité informatique. Aujourd'hui, la base de données référence des centaines d'incidents touchant des milliards de comptes, reflétant l'explosion des cybermenaces de la dernière décennie.

Une architecture repensée pour l'efficacité

La version 2.0 impressionne par ses gains de performance : 28% de poids en moins et 31% de requêtes réduites. Cette optimisation résulte d'une refonte technique complète utilisant Bootstrap pour l'interface, TypeScript pour la robustesse du code et Cloudflare Turnstile pour la protection anti-bot.

L'architecture conserve ses fondations éprouvées avec Azure pour l'hébergement, Cloudflare pour la distribution de contenu et .NET pour le développement. Cette stabilité technique garantit la fiabilité du service, essentielle pour un outil qui traite quotidiennement des millions de requêtes sensibles.

Le détail le plus marquant ? L'ajout de confettis virtuels qui accueillent les utilisateurs chanceux dont l'adresse email n'apparaît dans aucune fuite connue. Cette touche ludique illustre parfaitement la philosophie du service : démystifier la cybersécurité sans tomber dans l'alarmisme. À l'inverse, les utilisateurs concernés par des fuites découvrent leurs résultats sous forme de chronologie inversée, plus claire et actionnable.

Dashboard unifié et simplification assumée

La nouveauté majeure réside dans le tableau de bord centralisé qui rassemble toutes les fonctionnalités nécessitant une authentification. Cette interface unique permet de gérer son compte, surveiller les fuites liées à son domaine professionnel, consulter les logs de malwares et accéder aux abonnements payants.

Troy Hunt a pris une décision controversée : supprimer les recherches par numéro de téléphone et nom d'utilisateur depuis l'interface web. Cette simplification s'explique par des raisons pragmatiques. Ces données ne figurent que dans deux incidents majeurs (Snapchat 2014 et Facebook 2021), leur traitement s'avère complexe comparé aux adresses email, et leur gestion génère confusion et coûts supplémentaires. L'API conserve néanmoins ces fonctionnalités pour maintenir la compatibilité avec les intégrations existantes.

La fonction de recherche par domaine bénéficie d'un remaniement particulièrement approfondi. Les résultats s'affichent au format JSON via des API, transformant le dashboard en application monopage réactive. Le filtrage client permet de traiter efficacement même les domaines comptant plus de 250 000 adresses compromises. Une option très demandée fait son apparition : filtrer uniquement les fuites les plus récentes.

Conseils pratiques pour une protection optimale

Have I Been Pwned excelle dans la détection des fuites passées, mais une stratégie complète nécessite d'autres outils gratuits. Firefox Monitor propose un service similaire avec des alertes temps réel et une intégration native au navigateur Mozilla. Google Password Checkup vérifie automatiquement si vos mots de passe stockés ont été compromis.

Pour la gestion des mots de passe, Bitwarden offre une solution gratuite robuste avec génération automatique et surveillance des compromissions. VirusTotal permet d'analyser fichiers et URL suspects. L'activation de l'authentification à deux facteurs via Authy ou Google Authenticator reste la mesure préventive la plus efficace contre les compromissions.

La nouvelle version introduit des pages dédiées à chaque incident, fournissant informations contextuelles et conseils concrets aux personnes affectées. Ces pages évolueront pour intégrer davantage de détails techniques sur les mesures de sécurité disponibles et les recommandations des autorités cybersécuritaires nationales.

L'utilisation reste simple : saisissez votre adresse email sur la page d'accueil. Si des confettis apparaissent, vous êtes épargné. Dans le cas contraire, examinez attentivement la chronologie des incidents vous concernant et changez immédiatement les mots de passe des comptes compromis.

Have I Been Pwned 2.0 marque une étape décisive dans l'évolution de la cybersécurité grand public, prouvant qu'accessibilité et rigueur technique peuvent coexister harmonieusement. Cette refonte positionne le service pour une nouvelle décennie de surveillance des données personnelles dans un paysage cyber toujours plus complexe. Consultez régulièrement haveibeenpwned.com et combinez ce contrôle avec les outils complémentaires mentionnés pour une protection optimale de votre identité numérique.

Comments ()